松井証券の顧客になりすまして約2億円を引き出したとして、SCSK元社員が電子計算機使用詐欺等の容疑で2021年3月24日に逮捕された。

元社員は松井証券の取引システムの開発や保守に関わるプロジェクトリーダーを務めていた。2002年の入社以来、他社システムに関与したことはなく、SCSKが2020年9月に刑事告発するまで一貫して松井証券に携わってきた。時期によって5~10人程度の部下を率い、松井証券の取引システムに関する大ベテラン、いわば「生き字引」のような存在だった。

なぜ、このような事件が起こってしまったのか。アクセス制限やログ監視をはじめとした内部不正対策の強化、業務の属人化を防ぐジョブローテーションの実施、コンプライアンスやセキュリティールールの徹底――。システムの委託元と委託先の双方で自社の管理体制を改めて確認する必要がある。日経クロステックは今回、ITサービス大手8社に緊急アンケートを実施し、内部不正対策の取り組み状況をまとめた。

アクセス権限の管理体制に問題

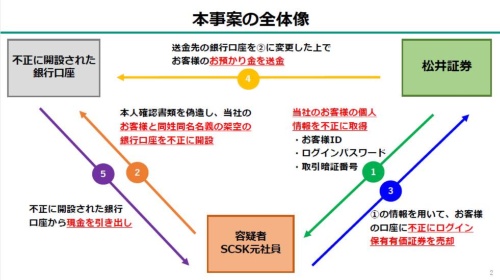

SCSK元社員による不正出金の手口はこうだ。まず松井証券の取引システムの本番環境で顧客情報を含むバックアップファイルを作成して開発環境に転送。同ファイルから210人分のログインIDやパスワード、暗証番号などを抽出し、私用のメールアドレスへ送った。こうして得た個人情報から本人確認書類を偽造し、松井証券顧客と同姓同名の名義による架空の銀行口座を開設していた。

続いて盗んだIDとパスワードで証券口座に不正ログイン。顧客になりすまして株式を勝手に売却し、売却益を含む預金を架空の銀行口座に送金して現金を引き出していた。犯行は2017年6月29日から2019年11月12日まで約2年半にわたって続いた。

一連の手口で注目すべきは、SCSK元社員が松井証券のデータセンターにある本番環境とSCSK社内に構築した開発環境の両方へアクセスできる権限を持ち、双方でデータをやり取りできるようになっていたことだ。

松井証券と同じくネット証券を展開するauカブコム証券の横塚紀博コンプライアンス・リスク管理副部長兼システム・リスク管理グループ長は「通常、1人の担当者が本番環境と開発環境の両方の権限を持つことはない」と話す。アクセス権限の分離は「証券システムのセキュリティーにおける原理原則に当たる部分だ」(同)という。

SCSKによると、開発環境へのアクセス権限は、松井証券の取引システムの開発に関わる要員に⼀律付与されていた。一方、本番環境へのアクセス権限は「松井証券の承認の下、必要に応じて限定的に与えられる」(SCSKの福永哲弥取締役執行役員専務)としたが、本番環境と開発環境の両方のアクセス権限を持つ状況は問題があったと言わざるを得ない。同社も再発防止策としてアクセス制限の強化を挙げる。

内部不正を防ぐ5つの基本原則

情報処理推進機構(IPA)セキュリティセンターセキュリティ対策推進部セキュリティ分析グループの佐川陽一主任研究員は、内部不正を防ぐためには「状況的犯罪予防の考えに基づく、5つの基本原則に沿って対策することが大切だ」と指摘する。

状況的犯罪予防とは、英国の犯罪学者のデレク・コーニッシュとロナルド・クラークが提唱した犯罪予防理論だ。IPAはこの理論を応用した「組織における内部不正防止ガイドライン」を2013年に公表し、基本原則を定めた。具体的には、(1)犯行を難しくする、(2)捕まるリスクを高める、(3)犯行の見返りを減らす、(4)犯行の誘因を減らす、(5)犯罪の弁明をさせない、の5つだ。

このうち(3)犯行の見返りを減らすための対策は、金融システムならではの難しさがある。うまく不正を働けば大きな金銭的見返りを得られるからだ。SCSKの有価証券報告書によると、同社の平均年間給与は735万9000円(2020年3月期)。今回の事件の被害額である約2億円はその27年分に相当する大金である。

そもそも犯行の見返りを減らす対策が難しいとなれば、非金融システム以上に他の原則に沿った対策の強化が求められる。佐川主任研究員は犯行の誘因を減らす対策強化の一例として、「ログの取得や監査を実施している旨を組織内へ積極的に発信すべきだ」とアドバイスする。監視されているという意識を常に持たせることが抑止力につながる。