Несколько способов предотвратить заражение

Здесь мы рассмотрим несколько простых, но довольно эффективных приемов, с помощью которых Вы можете существенно снизить риск заражения Вашего ПК, либо избежать тяжелых последствий. Итак...

1. Разумное поведение

Самым важным фактором в предотвращении заражения компьютера вредоносным ПО являетесь... ВЫ. Вам не нужно каких-либо специальных знаний (хотя они никогда не помешают) или особой подготовки. Вам просто надо не терять бдительности, не загружать и не устанавливать то, что вы не понимаете или то, что не вызывает доверия, как бы заманчиво это ни выглядело.

Веб-сайты: Интернет является опасным местом, поэтому постарайтесь держаться подальше от сайтов, которые предлагают серийные номера, кейгены, патчи, накрутку голосов и лайков в соцсетях, определение местоположения абонента по номеру телефона и т.п.

Скачивайте программы только из авторитетных источников, например, с сайтов производителей ПО. Если вы не уверены, покиньте сайт и поищите информацию о том ПО, которое вы собирались установить. Если программа заслуживает доверия - всегда можно вернуться на сайт и установить её. Если же нет - вы избежите вредоносных программ и головной боли.

Почта: Если вы не знаете отправителя, будьте предельно внимательны и осторожны! Не открывайте, не загружайте и не выполняйте какие-либо файлы или вложения электронной почты. Некоторые вирусы распространяются по электронной почте. Большинство программ-вымогателей, шифрующих ваши данные, проникают в виде файлов-вложений. Убедитесь, что файл был отправлен из надежного источника, прежде чем открыть его.

Внешние носители: Ваши друзья, близкие и коллеги могут без злого умысла дать вам диск или флэш-накопитель с зараженным файлом на нем. Не следует принимать эти файлы без всякой проверки; просканируйте их с помощью соответствующего ПО (антивирусного сканера). Если вы всё еще не уверены, не принимайте файлы.

Всплывающие окна: Некоторые всплывающие окна будут навязчиво пытаться предложить скачать какое-то ПО или бесплатно просканировать систему на предмет наличия проблем и немедленно исправить их. Часто эти всплывающие окна будут использовать тактику запугивания, чтобы заставить вас поверить в их необходимость. Закройте такое окно, не нажимая ничего внутри него.

Другое ПО: Зачастую программа установки ПО включает в себя дополнительную установку таких программ, как панели инструментов, расширения браузеров и т.п. Будьте очень осторожны и внимательны. Всегда делайте выборочную установку (Custom install) и снимайте галочки со всего, что вам незнакомо. Победите привычку автоматически щелкать на кнопку Далее (Next) в окне установщика. Вместо этого внимательно читайте, на каком этапе установки вы находитесь и что предлагается сделать дальше. Само собой разумеется, что вы не должны устанавливать программное обеспечение, которому не доверяете.

2. Надежное программное обеспечение

Поддерживайте вашу ОС, ПО и драйверы в актуальном состоянии: Очень важно поддерживать ОС и другое ПО в актуальном состоянии. Убедитесь, что обновления Windows включены и что у вас есть последние версии системы защиты и патчи для вашей ОС. Позвольте Windows автоматически проверять наличие обновлений для системы безопасности. Windows 7 использует этот параметр "из коробки" - просто убедитесь, что он действительно включен. Киберпреступники все чаще нацеливаются на домашних пользователей. При этом они используют уязвимости (ошибки кода) в популярных программах многих производителей, что позволяет получать доступ к конфиденциальной информации, такой как пароли и банковские реквизиты. Единственное решение для этих типов атак - применение обновлений для системы безопасности.

Создайте собственную систему защиты: Интернет, как уже говорилось выше, не является безопасным местом. Поэтому важно создать надежную систему защиты от вредоносных программ.

Это список компонентов, которые должны быть частью конфигурации системы безопасности:

- Антивирус

- Брандмауэр

- Поведенческий анализатор (блокировщик)

- ПО для виртуализации

- Репутационная оценка сайтов

- Сканер по требованию

Защитите браузер: Рассмотрите возможность использования альтернативных браузеров, таких как Firefox, Google Chrome или Opera, которые не восприимчивы к уязвимостям прежних версий Internet Explorer, или обновите Internet Explorer до последней версии.

Отключите ненужные плагины в веб-браузере. Это поможет уберечься от вредоносных скриптов и ActiveX компонентов.

Используйте доступные дополнения для улучшения его общей безопасности.

Воспользуйтесь функцией блокировки всплывающих окон браузера, а также автоматической функцией обновления.

Резервное копирование данных: Ваша информация может быть потеряна или скомпрометирована, поэтому необходимо регулярно делать резервные копии. Копируйте все ваши важные документы, личные файлы данных, фотографии на CD или DVD-диск, а не на флэш-накопитель или внешний жесткий диск, поскольку они могут неожиданно выйти из строя. Без особой необходимости не следует копировать исполняемые файлы (*.exe), заставки (*.scr), файлы сценариев (.php, .asp, .htm, .html, .xml), поскольку они могут быть заражены. Также избегайте резервного копирования архивов (.zip, .cab, .rar), которые имеют исполняемые файлы внутри.

Определение того, как часто следует создавать резервные копии ваших данных, является личным решением. Если вы постоянно добавляете или изменяете данные, то еженедельные резервные копии могут быть наилучшим решением. Вам не нужно создавать резервные копии ПО, которым вы владеете на CD или DVD, т.к. вы можете переустановить ПО с исходного носителя в случае необходимости.

Используйте ограниченную учетную запись: Вам не нужны административные привилегии для выполнения обычных повседневных задач. Начиная с Windows 7, работа в качестве обычного пользователя стала более удобной, чем когда-либо. Теперь нет причин, чтобы не работать с ограниченными правами, что существенным образом повышает безопасность вашего компьютера. С помощью системы контроля учетных записей (UAC) можно безопасно и комфортно работать с ограниченными правами. Ваш профиль может по-прежнему быть скомпрометирован или поврежден, но теперь это не скажется на работе системы в целом. Даже ваш профиль был поврежден, все ваши фотографии, MP3-файлы или документы могут быть легко восстановлены, если войти в систему под другой учетной записью.

Чтобы изменить тип учетной записи, перейдите по ссылке: Пуск -> Панель управления -> Учетные записи пользователей -> Изменить тип учетной записи.

Чтобы создать новую ограниченную учетную запись: Пуск -> Панель управления -> Учетные записи пользователей -> Управление учетными записями -> Создать новую запись.

Будьте анонимны: Оставайтесь анонимны настолько, насколько это возможно. Не сообщайте Ваше имя, адрес, номер телефона или другую личную информацию кому-либо, кого вы не знаете, или кто не имеет законной потребности в подобной информации.

Соблюдайте осторожность при загрузке файлов из Интернета: Вы должны быть осторожны при загрузке бесплатного ПО (freeware). Оно часто пронизано вредоносными программи, которые при запуске могут привести к серьезному повреждению и украсть вашу личную информацию. Скачивайте программы только из надёжных авторитетных источников, которые подтвердили, что ПО является безопасным.

Используйте сложные пароли: Пароли должны быть не менее восьми символов и содержать комбинацию букв (прописные/строчные), цифр и специальных символов (!, @, #, &,%, *). Не применяйте в качестве паролей имена, даты рождения и т.п. информацию, которую легко найти.

...Я подозреваю, что мой компьютер заражен! Что делать?

Во-первых, не паниковать. Паника и поспешные необдуманные действия (например, форматирование жесткого диска или переустановка системы) зачастую наносят гораздо больший ущерб, нежели сам вирус (или иллюзия его присутствия). Далее в качестве "жертв" будут рассматриваться пользователи ОС Windows различных версий, т.к. по статистике она является одной из самых "любимых" для вирусописателей систем. Этому также способствует и слабая подготовка пользователей в плане информационной безопасности (например, в 99.9% случаев они работают под учетной записью Администратора и игнорируют предупреждения системы контроля учетных записей (UAC)).

Во-вторых, тщательно изучить внешние проявления. Это поможет ускорить решение вашей проблемы, если вы будете обращаться к специалистам. Они обязательно спросят, как машина себя ведет, что появляется (или не) на экране, какие диагностические сообщения выводит система. При этом ответы в стиле "Система что-то написала", "Какая-то ошибка", "Экран с непонятными буквами" их вряд ли устроят... Помните: переустановка операционной системы, форматирование жёсткого диска - это последнее и крайнее решение, которое специалисты вам не посоветуют.

В-третьих, запустить антивирусный сканер. Предусмотрительные пользователи давно уже имеют на своих компьютерах установленные и регулярно обновляемые антивирусные программы. А еще более предусмотрительные - отдельный сканер на сменном носителе (флешке, желательно - загрузочной, или загрузочном компакт-диске). Конечно, антивирусов, способных обнаружить и обезвредить 100% вирусных угроз - просто не существует в природе, поэтому пользователи вынуждены всегда искать компромисс - например, между скоростью сканирования системы и точностью обнаружения. В российском сегменте одними из лучших по обнаружению и лечению активного заражения считаются продукты Лаборатории Касперского и ООО "Доктор Веб" (подразделение ЗАО "ДиалогНаука") - разработчик средств информационной безопасности под маркой Dr.Web. Поэтому, если вы оказались совершенно не готовы к вирусной атаке, идем по ссылкам и качаем антивирус и (желательно) антишпион.

CureIT - это бесплатная утилита для сканирования и лечения вашего компьютера от компании Dr. Web.

О том, как работать с этой программой, подробно и с картинками объяснено здесь, а также здесь (официальная документация).

Обязательно запомните имя (разработчики часто его меняют) и путь, по которому сохраняете ее на диск , потому что любое лечение желательно проводить, загрузив операционную систему в безопасном режиме (нажмите F8 при загрузке и выберите из меню "Безопасный режим"), а еще лучше - загрузившись со специального (так называемого Live) CD/DVD/USB. Многие антивирусные компании предоставляют средства для изготовления подобного рода дисков и флеш-накопителей.

Live CD/USB от Dr. Web (Диалог-Наука) как пользоваться (картинки)

Программы от ЛК

Антивирусная утилита AVZ

Spybot - Search & Destroy (антишпион/антитроян)

Emsisoft Emergency Kit

Иногда встречаются случаи, когда не удается выполнить никаких действий на компьютере, т.к. он блокирован и не реагирует на клавиатуру (как вариант - на экране появляется текст, предлагающий послать СМС по некоторому номеру, либо пополнить баланс определенного абонента). Но о методиках решения этой проблемы - как-нибудь в другой раз...

Здоровья Вам и вашему ПК!

P.S. Мне поступает много писем с благодарностями и вопросами, как можно помочь проекту. Спасибо, друзья! Хочу сказать, что проект существует исключительно на некоммерческой основе, я занимаюсь им в свое свободное время, которого не всегда достаточно, увы! Если советы, изложенные в статьях, помогли вам - значит, я потратил время и силы не зря! :) Для особо настойчивых товарищей размещаю кнопочку, щелкнув по которой они смогут удовлетворить свои навязчивые желания! :)![]() Yandex.Деньги (Ю.Мoney)

Yandex.Деньги (Ю.Мoney)

Метки: лечение вирусов, Антивирусы, антишпионы, drweb, kaspersky, avz, помощь в лечении заражения

Компьютер заражён! Требуют отправить СМС или пополнить счет!

Этот маленький пользовательский модуль не требует установки или прав администратора — просто загрузите его, откройте двойным щелчком и сообщите выведенные на экран ID и пароль мне.

При этом выполнение ВСЕХ рекомендаций, перечисленных в статье, является обязательным.

Кроме того, необходимо:

1. Скачать программу Hijackthis и сделать лог ее работы (Читать). На ОС Vista и выше Hijackthis запускать через его контекстное меню пунктом Запуск от имени администратора.

2. При возникновении проблем с интернетом (не открываются сайты, в браузерах появляются картинки с рекламным содержанием там, где раньше подобного не было, появляются надписи "Содержание сайта заблокировано" и пр. нестандартные уведомления) необходимо выложить дополнительно к логам из п.1 лог команды ipconfig.

Для этого проделайте следующее:

Зайдите в меню Пуск на Рабочем столе, вызовите в нем окно команды Выполнить...

В появившемся окне наберите cmd и нажмите клавишу Enter. Появится черное окно консоли (интерпретатора команд).

Напишите в этом черном окне команду

ipconfig /all>"%userprofile%\ipc.log"и нажмите клавишу Enter, затем наберите там же команду

explorer.exe /select,"%userprofile%\ipc.log"и нажмите клавишу Enter, нужный файл будет показан в Проводнике Windows.

Приложите этот файл к своему сообщению.

Увеличить

Если ваши файлы оказались зашифрованы - пожалуйста, прочтите эту статью.

Если вы хотите задать вопрос - пожалуйста, прочтите о том, как правильно задавать вопросы.

Спасибо за внимание.

Итак, на экране появилось окно, в котором тоном, не допускающим возражений, требуют отправить СМС на некий номер либо пополнить баланс неизвестного (а иногда - очень даже известного!) вам абонента. Или же не удается получить доступ к открывавшимся ранее сайтам (антивирусных компаний, социальных сетей и т.п.). Случается,что на экране возникают и картинки весьма фривольного содержания, а иногда можно заметить, как вдруг неизвестный "антивирус", о котором вы ничего не слышали, и который уж точно не устанавливали, начинает бойко сканировать вашу систему и сообщать о якобы найденных уязвимостях, которые (разумеется, за плату!) необходимо немедленно нейтрализовать. Проявления могут быть и иными - с фантазией у вирусописателей всё в порядке! Что же делать?

Во-первых, внимательно прочитать этот пост, а также важную информацию по обеспечению безопасности системы. Программы, перечисленные там, очень пригодятся в дальнейшем. И даже не думать отправлять кому-то СМС или деньги, тем самым стимулируя мошенников. Обещанный "код разблокировки", а также "антивирусную программу" вам никто не пришлет...

Во-вторых, выработать стратегию лечения. Здесь у нас несколько путей. Можно воспользоваться сайтами антивирусных компаний, где очень часто выкладываются соответствующие коды разблокировки:

http://support.kaspersky.ru/viruses/deblocker

http://www.drweb.com/unlocker/index

http://virusinfo.info/deblocker

Найдите там номер, по которому требуют отправить СМС или пополнить баланс - и код разблокировки у вас в кармане. Минусы - не всегда при заражении бывает полноценный доступ в Интернет (некоторые создатели троянов пытаются блокировать доступ на сайты антивирусных компаний), не всегда можно найти код разблокировки именно в вашем случае. Тогда перед нами возникает следующий путь, гораздо более увлекательный - вступить в интеллектуальное единоборство с автором зловреда, и победить его! Об этом более подробно - ниже.

В-третьих, выяснить, какие возможности нам доступны. Дело в том, что авторы многих троянов блокируют доступ к системным утилитам, облегчающим противостояние их детищу. Например, может оказаться заблокированным Диспетчер задач, чтобы нельзя было посмотреть список процессов и просто-напросто "убить" вирусный. Или редактор реестра (с той же целью), или даже они оба! Начнем рассмотрение с наилучшего для нас варианта: ничего не заблокировано, окно занимает часть видимого пространства, иконки рабочего стола видны.

Порядок действий: вызываем Диспетчер задач (комбинацией клавиш Ctrl+Shift+Esc), щелкаем на вкладку "Процессы" или "Подробности" (в зависимости от версии ОС), желательно также включить отображение процессов всех пользователей. И начинаем внимательное изучение полученного списка. Зачастую вирусные процессы очень похожи своими названиями на "легальные", отличаются только последней буквой или другими незначительными деталями. Это делается намеренно, чтобы усложнить их поиск и замаскировать от неопытного пользователя. Поэтому повторюсь еще раз - будьте предельно внимательны! Желательно, конечно, заранее запомнить (а можно даже записать), какие процессы и приложения выполняются на компьютере в "здоровом" состоянии.

Итак, предположим, мы выявили "зловредный" процесс. Не торопитесь открывать шампанское! Ведь мы сделали с вами только половину работы... С этим процессом наверняка связан одноименный файл на вашем диске, причем очень вероятно, что вызов этого файла прописан в автозагрузку, т.е. при следующей загрузке компьютера вирус опять, как ни в чем не бывало, предстанет во всей своей красе. Чтобы свести вероятность такого развития событий к минимуму, необходимо убрать вызов этой программы из автозагрузки. Здесь 2 пути. Первый - очень легкий, второй - чуть сложнее. Начнем, как принято, с самого легкого.

В Диспетчере задач "убиваем" вирусный процесс.

Пуск - Выполнить (или сочетание клавиш Win+R) msconfig [Enter]. Клавиша Win обычно располагается в левом нижнем углу клавиатуры, на ней изображен флажок-эмблемка Microsoft. Идем на вкладку "Автозагрузка" и ищем там одноименный с процессом файл. Нашли? Прекрасно! Снимаем напротив него галочку, тем самым отменяя его загрузку. Смотрим, по какому пути он находится, идем туда и стираем сам файл.

Внимание! Файл может иметь атрибуты "скрытый", "системный" и не быть виден при обычных настройках Проводника. Поэтому нам нужно изменить настройки, чтобы скрытые и системные файлы отображались наряду со всеми остальными. Это делается в контекстном меню Проводника:

Сервис - Свойства папки - Вид. Ставим "галочку" напротив пункта "Отображать содержимое системных папок" (т.к. вирус может находиться и в них), снимаем ее же с пункта "Скрывать защищенные системные файлы", и выбираем пункт "Показывать скрытые файлы и папки". Всё! Теперь компьютер перед вами, как на ладони! Поэтому будьте осторожны, не сотрите чего-нибудь нужного! После уничтожения вирусного файла проделайте все операции в обратном порядке, в целях вашей же безопасности.

...Но зачастую в Автозагрузке вы ничего не найдете. На самом деле, автоматическое исполнение файлов происходит не только из автозагрузки, за это отвечают некоторые параметры и ветви реестра. Реестр - это своеобразная база данных, в которой операционная система хранит свои настройки. Поэтому при работе с ним будьте осторожны - ненужные изменения в реестре могут повлечь неработоспособность системы и необходимость ее переустановки. Итак, пришло время поговорить о чуть более сложном пути.

Запускаем редактор реестра. Пуск - Выполнить (Win+R) regedit [Enter]. И начинаем поиск (меню Правка - Найти) нашего файла. Нашли? Замечательно... Удаляем упоминания о нем из реестра (он может встретиться неоднократно, поэтому не прерывайте поиск после первого найденного вхождения).

На этом работу можно в целом считать законченной. В качестве дополнения упомяну, что чаще всего (но не обязательно) вирусы помещают себя в папку Windows\temp (или другую, если переменные окружения TMP или TEMP модифицированы соотвествующим образом). Поэтому время от времени заглядывайте в нее и проводите "генеральную уборку".

Но зачастую ситуация не столь благоприятна. Обычно диспетчер задач оказывается заблокирован, а вирусный баннер закрывает весь рабочий стол, лишая нас возможности хоть как-то контролировать поведение системы. Однако баннер, закрывающий ваш экран - это всего-навсего картинка, "заглянув" за которую, можно проверить и почистить компьютер при помощи онлайн-сканера или скачав утилиту для удаления вирусов (см. пост выше). Итак, что можно и нужно делать? В любом случае - искать обходные пути!

Иногда получается разблокировать рабочий стол так: нажимать клавишу Win и пытаться правой кнопкой мыши вызвать меню подозрительного приложения на мигающей внизу панели задач и выбрать пункт "Закрыть окно". Или нажимать комбинацию клавиш Ctrl+Shift+Esc, и в это же время пытаться мышкой снять подозрительную задачу в мигающем диспетчере. Иногда баннер можно закрыть так: при загрузке системы часто нажимать комбинацию Alt+F4. Пробовать всё и в безопасном режиме!

На некоторых клавиатурах есть дополнительные клавиши для вызова приложений и функций - пробуем и их!

Пробуем стандартные сочетания клавиш Windows:

жмем Win+M - Свернуть все окна.

жмем Win+D - Отображение рабочего стола.

жмем Win+стрелка вниз - Свертывание окна.

жмем Win+E - Открытие компонента "Компьютер".

жмем Win+F - Поиск файла или папки.

жмем Win+R - Открытие диалогового окна "Выполнить".

жмем Win+PAUSE - Открытие диалогового окна свойств системы.

жмем Alt+F4 - закрыть активное окно... да, и такое бывает срабатывает!

Далее - запускаем редактор реестра или восстановление системы. Еще один вариант - запуск диспетчера служебных программ.

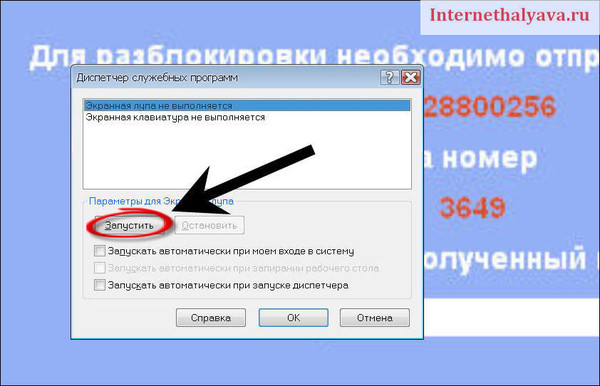

Нажмите клавиши Win+U. Этим сочетанием вы запускаете диспетчер служебных программ. Он имеет очень высокий приоритет, поэтому часто "всплывает" поверх любых вирусных окон. В появившемся диалоге выбираем и запускаем Экранную лупу.

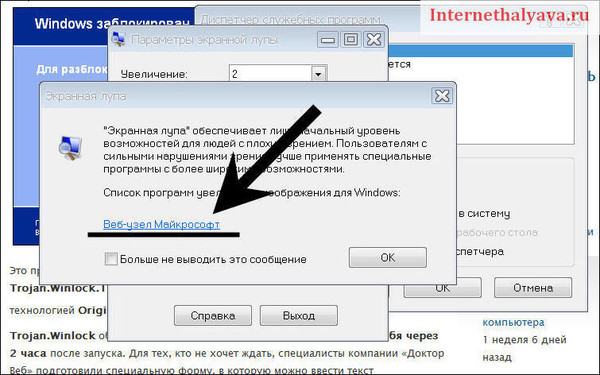

В следующем окне выбираем "Открыть веб-узел майкрософт".

Откроется Internet Explorer. Половина дела сделана! Мы вышли в Интернет. Теперь просканируйте компьютер любым онлайн-сканером или скачайте программу сканирования. Например, хорошо зарекомендовали себя утилиты AVZ и CureIT.

Если эти программы уже сохранены на диске, то добраться к ним можно из Internet Explorer'a (или другого браузера, установленного в вашей системе), введя в адресной строке вместо привычного http:// префикс file:///. Обратите внимание на три слэша после file. Например, чтобы получить доступ к корневому каталогу диска C:, необходимо набрать file:///c:/.

C помощью AVZ можно попробовать восстановить функциональность системы (разблокировать диспетчер задач, редактор реестра, восстановить загрузку в безопасном режиме и т.д.) из меню Файл -> Восстановление системы.

Простейшие скрипты, делающие схожие манипуляции, можно увидеть прямо здесь. Вам необходимо скопировать их "как есть" со страницы и сохранить в редакторе (Блокноте), задав произвольное имя и расширение .vbs (Меню Файл -> Cохранить как..., Тип файла -> Все файлы). Например, 1.vbs

Помните, что запускать скрипты или вводить команды следует с правами Администратора. Для того, чтобы открыть консоль (cmd) с правами Администратора, необходимо НАЙТИ файл cmd.exe и запустить его от имени Администратора (щелкнув по нему правой кнопкой мыши и выбрав из появившегося меню запуск от имени Администратора).

Итак, скрипт, разблокирующий диспетчер задач, редактор реестра и запускающий оболочку (explorer.exe):

'; Скрипт начался. Скопировать строки ниже =========================================

set WSHShell = CreateObject("WScript.Shell")

On Error Resume Next

WSHShell.RegWrite "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Shell", "Explorer.exe"

WSHShell.RegDelete "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\explorer.exe\"

WSHShell.RegDelete "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\taskmgr.exe\debugger"

WSHShell.RegDelete "HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\disableregistrytools"

WSHShell.RegDelete "HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System\disableregistrytools"

WSHShell.RegDelete "HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\disabletaskmgr"

WSHShell.RegDelete "HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System\disabletaskmgr"

WSHShell.Run "%windir%\explorer.exe"

'; Скрипт закончен =========================================

Следующий скрипт немного сложнее, но и функциональнее. Скрипт восстанавливает:

* Реестр:

- запуск командной строки (cmd.exe)

- редактирование реестра (regedit.exe)

- запуск диспетчера задач (taskmgr.exe)

- запуск службы TCP/IP (WinSock2)

- запуск оболочки (explorer.exe, userinit.exe, logonui.exe, sysdm.cpl)

- открытие файлов (.exe и т.д.)

- свойства папки (показать скрытые файлы и т.д.)

* Файловая система:

- открытие дисков (удаляет autorun.inf в корне всех дисков)

'; Cкрипт начался. Скопировать строки ниже. =========================================

On Error Resume Next

Dim objShell, objFSO, Sel, Drv, SysDrive

Set objShell = CreateObject("Wscript.Shell")

Set objFSO = CreateObject("Scripting.FileSystemObject")

'; Удалить autorun.inf на всех дисках

For Each Drv In objFSO.Drives

If objFSO.fileexists(Drv & "\autorun.inf") Then

Sel = MsgBox("Удалить autorun.inf (автозапуск) на диске " & Drv & "?", 4 + 32, "Восстановление системы")

If Sel = 6 Then

objFSO.deletefile Drv & "\autorun.inf", True

End If

End If

Next

'; Проверить целостность системных файлов

Sel = MsgBox("Проверить целостность системных файлов (может требоваться дистрибутив)?", 4 + 32, "Восстановление системы")

If Sel = 6 Then

Sel = objShell.Run("sfc /scannow", 1, True)

Wscript.sleep 5000

MsgBox "После проверки целостности системных файлов нажмите OK!", 64, "Восстановление системы"

End If

'; Зарегистрировать shell32.dll

objShell.Run "regsvr32 /s /i shell32.dll"

'; Зарегистрировать ole32.dll

objShell.Run "regsvr32 /s /i ole32.dll"

'; Восстановить запуск CMD

objShell.RegWrite "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System\DisableCMD", 0, "REG_DWORD"

'; Восстановить запуск RegEdit

objShell.RegWrite "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System\DisableRegistryTools", 0, "REG_DWORD"

'; Восстановить запуск TaskMgr

objShell.RegWrite "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System\DisableTaskMgr", 0, "REG_DWORD"

objShell.RegWrite "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\DisableTaskMgr", 0, "REG_DWORD"

objShell.RegWrite "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\NoClose", 0, "REG_DWORD"

'; Восстановить запуск WinSock2

objShell.RegWrite "HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\WinSock2\Parameters\NameSpace_Catalog5\Catalog_Entries\000000000001\LibraryPath", "%SystemRoot%\System32\mswsock.dll", "REG_SZ"

objShell.RegWrite "HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\WinSock2\Parameters\NameSpace_Catalog5\Catalog_Entries\000000000002\LibraryPath", "%SystemRoot%\System32\winrnr.dll", "REG_SZ"

objShell.RegWrite "HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\WinSock2\Parameters\NameSpace_Catalog5\Catalog_Entries\000000000003\LibraryPath", "%SystemRoot%\System32\mswsock.dll", "REG_SZ"

'; Восстановить запуск explorer.exe

objShell.RegWrite "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Shell", "Explorer.exe", "REG_SZ"

objShell.RegDelete "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\explorer.exe\"

'; Восстановить запуск userinit.exe

SysDrive = objShell.ExpandEnvironmentStrings("%systemdrive%")

If objFSO.fileexists(SysDrive & "\WINDOWS\system32\userinit.exe") Then

objShell.RegWrite "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit", SysDrive & "\WINDOWS\system32\userinit.exe", "REG_SZ"

End If

'; Восстановить запуск logonui.exe

objShell.RegWrite "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\UIHost", "logonui.exe", "REG_SZ"

'; Восстановить запуск sysdm.cpl

objShell.RegWrite "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\VmApplet", "rundll32 shell32,Control_RunDLL " & """sysdm.cpl""", "REG_SZ"

'; Восстановить параметры открытия файлов

Sel = MsgBox("Восстановить параметры открытия файлов?", 4 + 32, "Восстановление системы")

If Sel = 6 Then

'; *.exe

objShell.RegWrite "HKEY_CLASSES_ROOT\exefile\shell\open\command\", """%1" & """ %*", "REG_SZ"

'; *.com

objShell.RegWrite "HKEY_CLASSES_ROOT\comfile\shell\open\command\", """%1" & """ %*", "REG_SZ"

'; *.bat

objShell.RegWrite "HKEY_CLASSES_ROOT\batfile\shell\open\command\", """%1" & """ %*", "REG_SZ"

'; *.cmd

objShell.RegWrite "HKEY_CLASSES_ROOT\cmdfile\shell\open\command\", """%1" & """ %*", "REG_SZ"

'; *.pif

objShell.RegWrite "HKEY_CLASSES_ROOT\piffile\shell\open\command\", """%1" & """ %*", "REG_SZ"

'; *.reg

objShell.RegWrite "HKEY_CLASSES_ROOT\regfile\shell\open\command\", "regedit.exe " & """%1""", "REG_SZ"

'; *.txt

objShell.RegWrite "HKEY_CLASSES_ROOT\txtfile\shell\open\command\", "NOTEPAD.EXE %1", "REG_SZ"

'; iexplore.exe

If objFSO.fileexists(SysDrive & "\Program Files\Internet Explorer\iexplore.exe") Then

objShell.RegWrite "HKEY_CLASSES_ROOT\Applications\iexplore.exe\shell\open\command\", Chr(34) & SysDrive & "\Program Files\Internet Explorer\iexplore.exe" & """ %1", "REG_SZ"

End If

End If

'; Восстановить свойства папки

Sel = MsgBox("Восстановить свойства папки?", 4 + 32, "Восстановление системы")

If Sel = 6 Then

objShell.RegWrite "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\NoFolderOptions", 0, "REG_DWORD"

objShell.RegWrite "HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\NoFolderOptions", 0, "REG_DWORD"

objShell.RegWrite "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\Type", "group", "REG_SZ"

objShell.RegWrite "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\NOHIDDEN\Type", "radio", "REG_SZ"

objShell.RegWrite "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\NOHIDDEN\CheckedValue", 2, "REG_DWORD"

objShell.RegWrite "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\NOHIDDEN\DefaultValue", 2, "REG_DWORD"

objShell.RegWrite "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL\Type", "radio", "REG_SZ"

objShell.RegWrite "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL\CheckedValue", 1, "REG_DWORD"

objShell.RegWrite "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL\DefaultValue", 2, "REG_DWORD"

objShell.RegWrite "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\SuperHidden\Type", "checkbox", "REG_SZ"

objShell.RegWrite "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\SuperHidden\CheckedValue", 0, "REG_DWORD"

objShell.RegWrite "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\SuperHidden\UncheckedValue", 1, "REG_DWORD"

objShell.RegWrite "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\SuperHidden\DefaultValue", 0, "REG_DWORD"

objShell.RegDelete "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\SuperHidden\Policy\DontShowSuperHidden\"

objShell.RegWrite "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\HideFileExt\Type", "checkbox", "REG_SZ"

objShell.RegWrite "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\HideFileExt\CheckedValue", 1, "REG_DWORD"

objShell.RegWrite "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\HideFileExt\UncheckedValue", 0, "REG_DWORD"

objShell.RegWrite "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\HideFileExt\DefaultValue", 1, "REG_DWORD"

End If

'; Показать скрытые и системные файлы

Sel = MsgBox("Показать скрытые и системные файлы?", 4 + 32, "Восстановление системы")

If Sel = 6 Then

objShell.RegWrite "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\explorer\advanced\Hidden", 1, "REG_DWORD"

objShell.RegWrite "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\explorer\advanced\ShowSuperHidden", 1, "REG_DWORD"

Else

objShell.RegWrite "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\explorer\advanced\Hidden", 0, "REG_DWORD"

objShell.RegWrite "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\explorer\advanced\ShowSuperHidden", 0, "REG_DWORD"

End If

'; Показать расширение файлов

Sel = MsgBox("Показать расширение файлов?", 4 + 32, "Восстановление системы")

If Sel = 6 Then

objShell.RegWrite "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\explorer\advanced\HideFileExt", 0, "REG_DWORD"

Else

objShell.RegWrite "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\explorer\advanced\HideFileExt", 1, "REG_DWORD"

End If

MsgBox "Для внесения всех изменений нужна перезагрузка!", 64, "Восстановление системы"

'; Перезагрузка

Sel = MsgBox("Перезагрузить компьютер?", 4 + 32, "Восстановление системы")

If Sel = 6 Then

Dim OpSysSet, obj

Set OpSysSet = GetObject("winmgmts:{impersonationLevel=impersonate,(Shutdown)}//./root/cimv2").ExecQuery("SELECT * FROM Win32_OperatingSystem WHERE Primary=true")

For Each obj In OpSysSet

'; Flags Action

'; 0 Logoff

'; 1 Shutdown

'; 2 Reboot

'; 4 Force

'; 8 Power Off

'; 16 Force If Hung

obj.Win32Shutdown (6) '; Reboot + Force

'; obj.Win32Shutdown(16) '; Logoff + Force

Next

End If

Set objShell = Nothing

Set objFSO = Nothing

Set OpSysSet = Nothing

Set obj = Nothing

Set Sel = Nothing

Set Drv = Nothing

Set SysDrive = Nothing

Wscript.quit

'; Скрипт закончен =========================================

Для Windows Vista или 7 можно воспользоваться родной, встроенной средой восстановления Windows RE (загружается самостоятельно, без загрузки ОС!)

Пробуем "Восстановление запуска", если не помогло - запускаем "Восстановление системы".

Для Windows XP иногда есть возможность загрузиться в безопасном режиме с поддержкой командной строки.

Загружаемся и в консоли набираем команду %systemroot%\system32\restore\rstrui.exe

(или C:\WINDOWS\system32\Restore\rstrui.exe, если Windows установлена по умолчанию), жмем ввод - запустится Мастер восстановления. Для Windows 7 и Vista вводим %systemroot%\system32\rstrui.exe

Если восстановление не удалось, но командная строка работает - можно пробовать запустить Проводник (в консоли - %SystemRoot%\explorer.exe или C:\WINDOWS\explorer.exe) или Редактор реестра (в консоли - %SystemRoot%\regedit.exe или C:\WINDOWS\regedit.exe) и исправить нужные нам параметры.

Если все вышеперечисленное не удалось, но командная строка работает - прямо в ней вводим последовательно строчки (внимательно! каждая строка REG ADD.... или REG DELETE.... - это одна команда, независимо от возможных переносов длинных строк в окне вашего браузера):

REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v Shell /t REG_SZ /d Explorer.exe /f

REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v Userinit /t REG_SZ /d userinit.exe, /f

REG DELETE HKCU\Software\Microsoft\Windows\CurrentVersion\Policies /f

REG ADD HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer /v NoDriveTypeAutoRun /t REG_DWORD /d 145 /f

REG DELETE "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\cmd.exe" /f

REG DELETE "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\taskmgr.exe" /f

REG DELETE "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\explorer.exe" /f

REG DELETE "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\iexplorer.exe" /f

REG DELETE HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System /v DisableRegistryTools /f

REG DELETE HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System /v DisableTaskMgr /f

После каждой строчки - жмем ввод (Enter)! Потом пробуем перезагрузиться в нормальном режиме (пробуйте после первых двух).

Иногда встречаются ситуации, при которых запуск исполняемых файлов (*.com, *.exe, *.cmd, *.bat, *.vbs) тоже оказывается блокирован. В этом случае можно попробовать воспользоваться INF-файлом, который приведен ниже. Алгоритм действий - скопировать, вставить в Блокнот, сохранить с расширением .inf (например, unlock.inf). Затем можно установить этот файл, кликнув на нем правой кнопкой мыши и выбрав пункт Установить из открывшегося контекстного меню.

; Файл предназначен для снятия блокировки запуска exe/bat/cmd,

; разблокирования системных утилит и настроек.

; Этот файл является частью дистрибутива uVS [http://dsrt.jino-net.ru | http://dsrt.dyndns.org]

; Copyright (c) Кузнецов Д.М. 2010.

; "Установить" файл (внести изменения в реестр) можно с помощью контекстного меню.

; Установка возможна и в случае блокриовки regedit.exe.

; Скрипт начался. Скопировать строки ниже =========================================

[Version]

Signature=$CHICAGO$

; Версия файла: 3.33

[DefaultInstall]

AddReg=Add.Settings

DelReg=Del.Settings

[Add.Settings]

HKCU,Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced,HideFileExt,0x10001,0x00000000

HKCU,Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced,Hidden,0x10001,0x00000001

HKCU,Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced,ShowSuperHidden,0x10001,0x00000001

HKCR,exefile\shell\open\command,"",0x0,"""%%1""" %%*"

HKCR,batfile\shell\open\command,"",0x0,"""%%1""" %%*"

HKCR,cmdfile\shell\open\command,"",0x0,"""%%1""" %%*"

HKCU,Software\Microsoft\Windows\CurrentVersion\Policies\Explorer,NoFolderOptions,0x10001,0x00000000

HKCU,Software\Microsoft\Windows\CurrentVersion\Policies\System,DisableRegistryTools,0x10001,0x00000000

HKCU,Software\Microsoft\Windows\CurrentVersion\Policies\System,DisableTaskMgr,0x10001,0x00000000

[Del.Settings]

HKLM,SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\explorer.exe

HKLM,SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\regedit.exe

HKLM,SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\regedit32.exe

HKLM,SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\cmd.exe

HKLM,SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\start.exe

HKLM,SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\startf.exe

HKLM,SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\msconfig.exe

HKLM,SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\taskmgr.exe

HKLM,SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\mmc.exe

HKLM,SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\sfc.exe

HKLM,SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\svchost.exe

HKLM,SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\wuauclt.exe

HKCU,Software\Microsoft\Windows\CurrentVersion\Explorer\FileExts\.exe

HKCU,Software\Microsoft\Windows\CurrentVersion\Explorer\FileExts\.bat

HKCU,Software\Microsoft\Windows\CurrentVersion\Explorer\FileExts\.cmd

HKU,.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2

HKLM,SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2

HKLM,SOFTWARE\Policies\Microsoft\Windows NT\SystemRestore,DisableConfig

; Скрипт закончен =========================================

При проблемах с доступом к сайтам, т.е. если не удается, в частности, зайти на одноклассники, вконтакте и прочие, любимые офисным планктоном, фейсбуки следует:

1. Обязательно проверить содержимое файла hosts на наличие несанкционированных изменений.

Откройте меню Пуск -> Выполнить, введите команду %SystemRoot%\system32\drivers\etc\hosts или вставьте команду прямо в адресную строку проводника и откройте файл в Блокноте.

Содержимое файла должно выглядеть так (все лишнее - удалить! Многие зловреды добавляют сотню-другую пустых строк в этот файл, чтобы новое содержимое визуально "уехало" за границы экрана редактора - так что не ленимся прокручивать вниз "до упора"!)

Для Win XP:

# © Корпорация Майкрософт (Microsoft Corp.), 1993-1999

#

# Это образец файла HOSTS, используемый Microsoft TCP/IP для Windows.

#

# Этот файл содержит сопоставления IP-адресов именам узлов.

# Каждый элемент должен располагаться в отдельной строке. IP-адрес должен

# находиться в первом столбце, за ним должно следовать соответствующее имя.

# IP-адрес и имя узла должны разделяться хотя бы одним пробелом.

#

# Кроме того, в некоторых строках могут быть вставлены комментарии

# (такие, как эта строка), они должны следовать за именем узла и отделяться

# от него символом '#'.

#

# Например:

#

# 102.54.94.97 rhino.acme.com # исходный сервер

# 38.25.63.10 x.acme.com # узел клиента x

127.0.0.1 localhost

Для Windows 7 и далее:

# Copyright © 1993-2009 Microsoft Corp.

#

# This is a sample HOSTS file used by Microsoft TCP/IP for Windows.

#

# This file contains the mappings of IP addresses to host names. Each

# entry should be kept on an individual line. The IP address should

# be placed in the first column followed by the corresponding host name.

# The IP address and the host name should be separated by at least one

# space.

#

# Additionally, comments (such as these) may be inserted on individual

# lines or following the machine name denoted by a '#' symbol.

#

# For example:

#

# 102.54.94.97 rhino.acme.com # source server

# 38.25.63.10 x.acme.com # x client host

# localhost name resolution is handled within DNS itself.

# 127.0.0.1 localhost

# ::1 localhost

Учтите, что вирус может изменить расположение файла hosts - проверьте ключ реестра

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\Tcpip\Parameters\DataBasePath

ДОЛЖНО быть значение %SystemRoot%\System32\drivers\etc.

2. Если в hosts чисто, но на сайты НЕ заходит - нужно удалить постоянные (статические) маршруты. Для этого в консоли (cmd) с правами Администратора выполните команду route -f, при этом текущее соединение (если оно установлено) может прерваться, а также может потребоваться перезагрузка.

3. Откройте планировщик заданий и удалите неизвестные и/или подозрительные задания!

Для WinXP: Панель управления -> Назначенные задания

или %windir%\tasks - из адресной строки проводника.

Для Win7: Панель управления -> Все элементы панели управления -> Администрирование -> Планировщик заданий

или %windir%\system32\taskschd.msc - из адресной строки проводника.

4. Проверьте в настройках IE (Internet Explorer):

Свойства обозревателя->Подключения->Настройка и Настройка сети: возможно присутствие "левых" прокси-серверов! Удалите. Если вы используете другой браузер - также проверьте отсутствие неизвестных прокси.

Позже я расскажу, как действовать, если ситуация не столь благоприятна. Пост будет редактироваться и дополняться, следите за изменениями!

Здоровья Вам и Вашему ПК, до встречи на просторах Сети!

Чтобы их читать, Вам нужно вступить в группу