data djihadistes chiffrement terrorisme aq cryptographie image centerblog société création cadre message png news nbic

Rubriques

>> Toutes les rubriques <<

· Conférences (64)

· Compression de l'information (3)

· Veille Cyber LG (120)

· Publications (42)

· Interview (34)

· Intelligence Artificielle (31)

· Cyberdéfense (34)

· Robotique (31)

· Echo Radar (10)

· Hacking (20)

l'ersatz-intel legence ( e-intelligency or etellgency ) trouve là un champ d'application bien plus utile que l

Par zelectron, le 11.06.2021

avant que de s'occuper de la 5g . . . . que deviennent les réseaux 4g non finis, l'adsl non déployé, la fibre

Par zelectron, le 03.01.2021

ce document d'une très grande richesse mérite de s'y remettre à 2 fois (peut-être 3) pour absorber les informa

Par zelectron, le 17.10.2020

il manque le troisième volet (qu'il plaise ou non) du transhumanisme . . . . http://zelectr on.centerblog. net

Par zelectron, le 20.09.2020

quel retard français ! pour l'instant ce sont des vœux et des yaka-ifofon-ir espuka mais les avancée stratégiq

Par zelectron, le 20.09.2020

· Compresser pour règner - Acte II/III

· Voir ou revoir « Cosmos » de Carl Sagan

· ProtonMail, le compte en Suisse

· Sea Hunter, le navire autonome qui révolutionne l'US Navy

· Université de la Singularité - Rapport d'impact 2014

· Eugène Goostman : « Ray Kurzweil m'a tué ! »

· La grenouille et le scorpion

· Conférence IANP2019 : J-7

· Polytechniciens sous la mitraille - Dossier EchoRadar

· Colloque "La donnée n'est pas donnée" 23 mars 2015

· Revue Diplomatie - Géopolitique du Cyberespace

· Jean Pic de la Mirandole : du libre arbitre à la modernité

· Interview Acteurs Publics Cyber et Territoires FIC2019

· RGN FIC 2018 Hyperconnexion et résilience

· Cloud souverain et cybernationalisme

Statistiques

Date de création : 30.08.2013

Dernière mise à jour :

22.07.2021

541 articles

CYBERSTRATEGIE Est-Ouest

EGEA

ELECTROSPHERE

LE CHARDON

LE FAUTEUIL DE COLBERT

LIGNES STRATEGIQUES

SECURITE DES SYSTEMES JURIDIQUES

SI VIS PACEM

Cryptographie et Djihadisme

Depuis longtemps, Al Qaeda (AQ) utilise des technologies de cryptographie pour sécuriser ses communications. La construction de la plate-forme « Mujahideen Secrets » qui intègre des applications pour la téléphonie, la messagerie instantanée et Mac, a démontré que la structure terroriste possédait une réelle capacité d'analyse, d'adaptation et de développement d'outils algorithmiques sophistiqués et opérationnels.

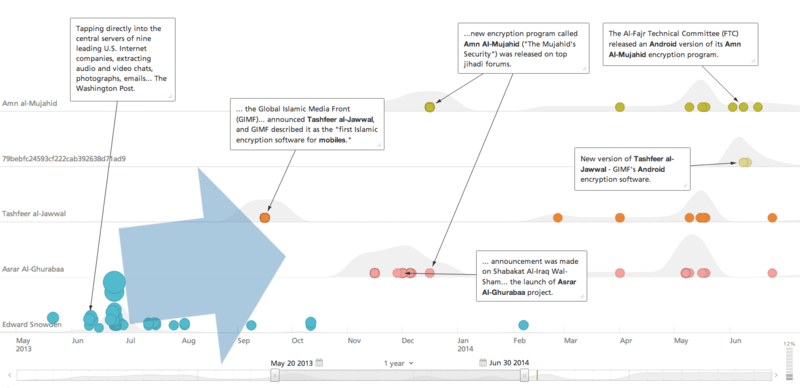

A la suite des révélations d'Edward Snowden (juin 2013), les principales organisations djihadistes ont accéléré le déploiement de leurs propres solutions cryptographiques concurrençant ainsi directement l'ancienne plate-forme Mujahideen Secrets.

En 2013, les groupes GIMF, Al-Fajr Technical Committee et ISIS ont proposé et recommandé leurs infrastructures de cryptage. La rétro-analyse de ces nouveaux outils fait apparaître une volonté de mettre en place des méthodes de chiffrement robustes capables de résister aux outils de cryptanalyse ennemis et notamment aux interceptions américaines. Paradoxalement, ces organisations n'ont pas abandonné les grands outils de communication commerciaux US mais se montrent certainement particulièrement prudentes dans leurs emplois. Le choix d'utiliser les outils de masse permet également de se fondre dans la foule sans attirer a priori l'attention alors qu'une démarche plus spécialisée pourrait paraître suspecte. On notera que cette stratégie cryptographique peut sembler discutable dans le cadre d'activités terroristes compte-tenu des puissances actuelles de calcul et de traitement des données massives...

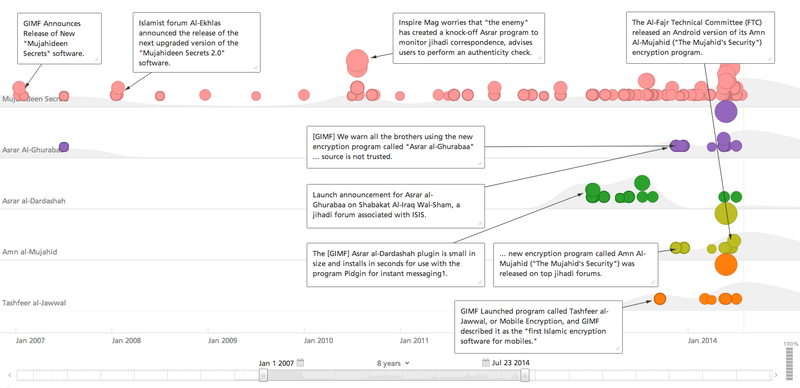

Une chronologie des développements cryptographiques des groupes djihadistes permet de mesurer la rapidité avec laquelle les technologies sont intégrées aux infrastructures combattantes :

1 - Logiciel de chiffrement Mujahideen Secrets (Asrar al-Mujahideen) lancé en 2007 utilisé pour la messagerie électronique. Ce soft a été patché et a fait l'objet de nombreuses releases depuis sa création. Il est distribué par Front Islamic Mondial (Global Islamic Media Front).

2 - Logiciel Asrar al-Dardashah publié par le groupe GIMF en février 2013 qui est un plugin de chiffrement pour la messagerie instantanée qui permet de relier les principales plate-formes américaines.

3 - Logiciel Tashfeer al-Jawwal offrant une solution de cryptage portable distribuée par le groupe GIMF en septembre 2013 basé sur Symbian et Android.

4 - Logiciel Asrar al-Ghurabaa de chiffrement publié en novembre 2013 par l'ISIS, L’État Islamique en Irak et au Levant (EIIL).

5 - Logiciel Amn al-Mujahid de cryptage publié en décembre 2013 par le Al-Fajr Technical Committee (FTC).

6 - Application de chiffrement Android publiée par Al-Fajr en juin 2014 utilisant des clés publiques de chiffrement de 4096 bits.

7 - Application de chiffrement Android publiée par GIMF en juin 2014 avec le message suivant :

« Take your precautions, especially in the midst of the rapidly developing news about the cooperation of global companies with the international intelligence agencies, in the detection of data exchanged over smartphones. »

D'une façon générale, les observateurs ont constaté une forte accélération dans la production de solutions logicielles cryptographiques depuis juin 2013, c'est-à-dire depuis les révélations Snowden-Prism. Quatre à cinq mois après la publication des données Snowden, les groupes djihadistes ont lancé trois nouveaux outils de chiffrement. Des analyses récentes sur du code opensource et des techniques de rétro-analyse ont montré que les logiciels de cryptage utilisés par les groupes GIMF et Al-Fajr Technical Committee n'utilisent pas des algorithmes cryptographiques développés spécialement mais des fonctions de chiffrement open source déjà codées et adaptées au code principal. Certaines rumeurs font état de la présence de très nombreux backdoors dans les logiciels utilisés par AQ et ses groupes concurrents.

L'analyse en open source du code Mujahideen Secrets (Asrar al-Mujahideen) et la rétro-analyse ont permis une meilleure compréhension de la politique de chiffrement des organisations djihadistes.

Le site d'analyse Recorded Future a publié un graphique de la chronologie de l'intégration des technologies cryptographiques par les groupes proches d'AQ depuis 2007 :

Source – Recorded Future

Source – Recorded Future

Les sociétés ReversingLabs et Recorded Future ont analysé les applications de chiffrement publiées par les différents groupes djihadistes. Elles ont tenté de répondre aux questions suivantes :

a) Les nouvelles solutions lancées en 2014 par AQ utilisent-t-elles des algorithmes développés en interne et adaptés aux besoins spécifiques du groupe ou, au contraire, s'appuient-elles sur de nouveaux algorithmes publics standards ?

b) Ces nouvelles solutions sont-elles infectées par des agents viraux implantés par des gouvernements ou par AQ elle-même ?

Le premier résultat concerne la solution de chiffrement Tashfeer al-Jawwal :

« The program uses the cryptographic algorithm Twofish with cipher block chaining which has the same strength as the algorithm for the Advanced Encryption Standard (AES). It uses elliptic curve encryption in exchanging keys with the keys encoded to 192-bit length. It was necessary to use elliptic curve encryption instead of the base encryption RSA because it is very long, and it’s not possible to store it in SMS nor use it with the Bouncy Castle libraries which use algorithms and methods of encryption with tested capabilities proven to be effective. This library does permit developers to change the random algorithms to protect against any misuse or abuse. »

La solution est livrée avec un ensemble très complet d'algorithmes de chiffrement :

Twofish, AES, Blowfish, DES, DESede, GOST28147, IDEA, ISAAC, Noekeon, RC2, RC4, RC532, RC564, RC6, Rijndael, SKIPJACK, Serpent, TEA, CCM, EAX, GCM

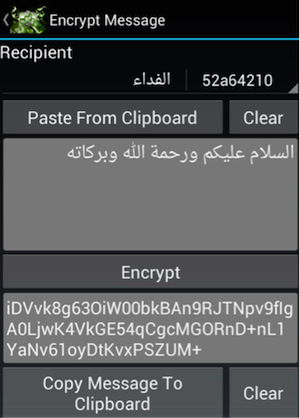

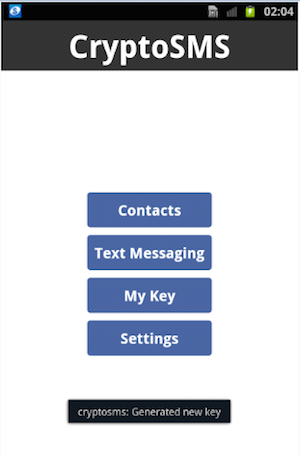

Il existe des similarités avec des applications issues de BouncyCastles et CryptoSMS :

Des entêtes cryptographiques spécifiques compatibles avec Mujahideen Secrets permettent de légitimer le message transmis.

L'organisation Al-Fajr Technical Committee affirme sur son site :

“The Amn al-Mujahid program is characterized by a strong encryption, and it is the best aid for the brothers since it follows the technological advancements.”

http://alfajrtaqni.net/english.html

Les groupes GIMF et Al-Fajr se réfèrent à l'exploitation des progrès technologiques algorithmiques plutôt qu'à un développement de solutions en interne.

La solution de chiffrement Amn al-Mujahid utilise Twofish , AES et des générateurs de clés RSA.

La première partie de l'étude menée par ReversingLabs a montré que les algorithmes utilisés n'ont pas été créés en interne mais sont issus de solutions cryptographiques publiques classiques.

La seconde partie de l'étude concerne l'infection éventuelle par des malwares (Trojans) et la présence de backdoors dans la solution de chiffrement Asrar al-Mujahideen.

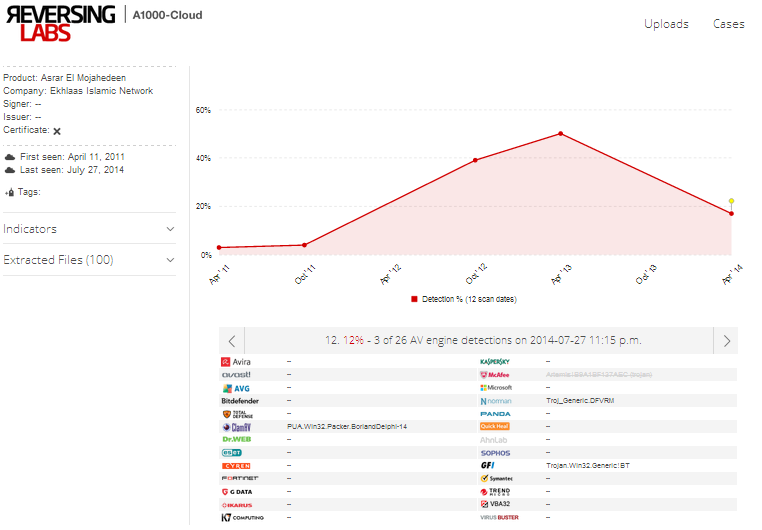

Le graphique publié par ReversingLabs montre l'évolution de l'attribution comme logiciel malveillant de la solution de chiffrement depuis 2011. Le maximum d'attribution est atteint en octobre 2013. L’interprétation de ce pic reste délicate. L'hypothèse d'une campagne d'influence appliquée aux grands antivirus pour classer Mujahideen Secrets comme malware a été formulée par l'étude. Ce classement aurait dissuadé les djihadistes de crypter avec cette solution...

Une seconde hypothèse fait appel à une diffusion d'un premier diagnostic de malware en tant que code inédit auprès de tous les autres antivirus.

La présence de backdoors n'a pas été confirmée par l'étude.

Le lecteur pourra s'il le souhaite visiter le site officiel d'Al-Fajr Technical Committee et télécharger les solutions de chiffrements utilisées par les membres d'AQ...

http://alfajrtaqni.net/english.html

Sources

http://hackread.com/snowden-leaks-terrorists-android-crypto/

https://www.recordedfuture.com/al-qaeda-encryption-technology-part-1/

https://www.recordedfuture.com/al-qaeda-encryption-technology-part-2/

http://www.memri.org/report/en/0/0/0/0/0/0/7950.htm

http://alfajrtaqni.net/english.html

La société de rétro-analyse ayant travaillé sur les codes de chiffrement d'AQ :